在当今数字化的时代,加密资产的管理变得愈发重要。TokenIM作为一种被广泛使用的加密资产管理工具,其安全性引起了广泛关注。本文旨在探讨TokenIM的不安全性,并为用户提供有效的保护建议。

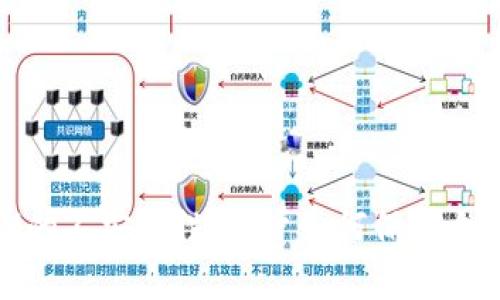

### 2. TokenIM的工作原理TokenIM是一个基于区块链技术的数字资产管理工具,用户可以在其平台上进行加密货币的存储、交易和管理。它的基本架构包括用户身份验证、加密存储、数据传输等多项技术支持。

### 3. TokenIM的不安全性分析 #### 安全漏洞一:身份验证不足很多用户的TokenIM账户可能未启用两步验证等安全措施,致使一些黑客可以轻易地入侵账户。身份验证的不足使得用户的资产面临极大的风险。

#### 安全漏洞二:数据加密缺陷TokenIM在数据加密上存在一定的缺陷,如果黑客能够获取数据传输中的加密密钥,他们可以解密获取到的用户数据,从而导致巨大的资金损失。

#### 安全漏洞三:第三方应用程序的风险随着TokenIM的普及,越来越多的第三方应用开始集成TokenIM,这也带来了潜在的安全风险。例如,一些不安全的第三方应用可能导致用户数据被恶意获取。

### 4. 如何确保TokenIM使用安全为了保证TokenIM的使用安全,用户需要采取一些有效措施。例如,启用两步验证、确保使用复杂密码和定期更新软件,这些都有助于提升账户安全性。

### 5. 用户自身的保护措施除了依赖TokenIM的安全措施外,用户自己的保护也极为重要。如使用独特强密码、加上多因素身份验证(MFA),以及及时更新密码和识别钓鱼攻击等,都是有效的自我保护手段。

### 6. 结论TokenIM作为一个数字资产管理平台,其不安全性不容忽视。用户应充分理解相关风险,并采取必要的安全措施以保护自己的资产。

### 7. 常见问题解答 #### TokenIM的身份验证机制如何?TokenIM的身份验证机制分析

TokenIM的身份验证机制主要依赖于用户的账号密码和邮箱确认。然而,这种机制在面对高风险场景时显得不足,特别是当黑客通过社交工程技术获取到了用户的登录信息后,造成资产损失的风险显著增加。

为了抵御这种风险,TokenIM应该引入更加严格的身份验证方式,例如两步验证(2FA)和生物识别技术。两步验证可以有效增加账户抵御攻击的能力,确保即便密码泄露,也难以被黑客轻易登录账户。

#### TokenIM的加密技术存在哪些不足?TokenIM的加密技术不足评估

TokenIM采用了一般的加密算法,但在某些情况下,数据传输中的加密密钥可能暴露,这直接导致了用户数据的安全隐患。如果黑客能够中间人攻击获取到这些关键数据,将对用户的资产造成无法估量的损失。

为此,TokenIM需要升级采用更加先进的加密技术和算法,如零知识证明(ZKP)等,以保障传输和存储的数据更为安全。同时,采用SSL/TLS加密技术可以有效保护数据传输的安全性,防止数据在传输过程中被截获。

#### 用户如何识别第三方应用程序的安全?识别安全的第三方应用程序的方法

用户在使用TokenIM时,不可避免地需要与第三方应用程序进行交互。然而,市场上充斥着大量不安全的第三方应用,用户在选择时需要格外谨慎。

首先,用户可以查看应用的下载量、用户评价、评价内容等信息,这些可以帮助判断其可信度。其次,许多正规应用会提供官方认证和安全标识,用户选择带有这些标识的应用会更加安全。

最后,用户需定期检查与TokenIM账户绑定的第三方应用,适时撤销与可疑应用的授权,以降低风险。

#### 在什么情况下用户会面临钓鱼攻击?钓鱼攻击的常见情境及应对措施

钓鱼攻击通常发生在用户接收到伪装成正规邮件或短信的信息中,诱导用户点击后提供个人敏感信息。尤其是在用户进行资产转移或购买的高峰期,攻击者更是伺机而动。

避开此类攻击的第一步是提高警惕,用户应仔细研读来自未知来源的邮件或消息,在确认其真实性之前,不轻易点击链接或下载附件。此外,通过官方渠道确认信息的真实性始终是最有效的防范手段。

#### 用户如何设计安全密码?设计安全密码的最佳实践

在数字时代,安全密码是保护用户账户的重要防线。用户设计密码时,应避免使用简单的组合,例如“123456”或“password”,这类密码的安全性极低。

安全密码的标准应至少包含8个字符,且包含大写字母、小写字母、数字及特殊符号。此外,用户应定期更换密码,并存放在安全的密码管理器中,以确保即便有一项信息泄露,其资产也仍在安全之中。

#### TokenIM未来的安全性改进有哪些可能?TokenIM未来安全性改进的展望

未来,TokenIM可能在多个方面进行安全性改进。例如,引入人工智能技术进行实时的安全监测,能够及时发现异常活动,并进行自动响应。

此外,TokenIM也可能加强与区块链技术的结合,实施更加透明和可靠的安全审计机制,让用户自信地使用其服务。通过不断的技术更新和安全策略,TokenIM能够在行业内保持较高的安全性标准。

## 结束语 以上是对TokenIM不安全性及其相关方面的详尽分析,希望能够帮助用户更好地理解和保护自己的加密资产。